帮助文档

为什么要用收费的SSL证书?

一、时效不同

免费的证书只有3个月有效期,到了3个月就要重新更换。收费版的SSL证书有效期是13个月,一点点小钱就节省几次更换证书的时间;

二、使用场景不同

虽然免费的证书可以通过任务自动更新,但是某些特定的场景是无法自动更新的,比如你的网站用了CDN或者第三方服务,CDN平台没有证书自动更新功能,只能手动提交,13个月的证书还是要省心很多。

三、专业度不同

免费证书通常是用于测试,在浏览器证书详情基本看不到厂家或型号,收费版显示大厂名字,无论在安全性或兼容性方面都强于免费版。而且收费版证书不贵,每天9分钱,就可以让你13个月安全无忧。

单域名与通配符SSL区别

一、单域名SSL

单域名SSL保护1个域名,分为二种情况;

1、使用顶级域名申请:比如在xunhupay使用顶级域名xunhupay.com申请,那么我们会附送www的,也就是xunhupay.com与www.xunhupay.com都可以使用这一个证书。

2、使用二级域名申请:比如使用api.xunhupay.com申请,那么只有api.xunhupay.com这个域名可以使用。

二、通配符SSL

保护申请域名下面的所有2级或者3级或者4级所有域名

比如:

1、你使用*.xunhupay.com申请的,那么xunhupay.com本身与www.xunhupay.com以及a.xunhupay.com、b.xunhupay.com、c.xunhupay.com、*.xunhupay.com也就是*可以表示任何字母都可以用无数量限制。

2、如果你使用*.wap.xunhupay.com那么a.wap.xunhupay.com、b.wap.xunhupay.com、c.wap.xunhupay.com、*.wap.xunhupay.com也就是*可以表示任何字母都可以用无数量限制。

也就说通配都是只通配一级,不是说你通配那么所有的2级3级都可以用的,阿里云腾讯云全网都没有这种通配所有的证书哦!

什么是DV OV EV SSL各有什么区别

我们通常所说的SSL安全证书,按照类型等级,依次从低到高,可分为:域名型(DV)、企业型(OV)、增强型(EV)

OV证书:企业型证书。安全性高,适用于政府组织、企业、教育机构等。签发时需要验证企业真实性,所以签发时间通常1-2工作日

DV证书:域名型证书。安全性一般,适用于小型网站、个人网站等。签发时只验证域名,通常1-2分钟就能签发成功。

EV证书:企业增强型证书。安全性最高,适用于大型企业、金融机构、银行等。签发时需要验证组织的法律状态、地址和运营情况的深入调查。EV证书适合于对安全性要求极高的企业、金融机构和电子商务平台。

宝塔面板怎么配置证书?

Nginx安装SSL证书?

证书签发以后请选择《下载证书(Nginx,Apache,iis,Other) 》 证书文件

解压后Nginx文件夹有两个文件:

fullchain.pem (服务器证书)

privkey.key(私钥文件)环境检测,检测命令如下(测试nginx是否支持SSL)

nginx -V如果有显示 –with-http_ssl_module 表示已编译openssl,支持安装ssl

如果没有安装请下载nginx源码重新编译

./configure --with-http_stub_status_module --with-http_ssl_module

make && make install配置Nginx

server {

listen 80;

listen 443 ssl;

server_name www.example.org example.org;

ssl_protocols TLSv1.2 TLS1.3 TLSv1.1 TLSv1;

ssl_certificate /etc/ssl/fullchain.pem;

ssl_certificate_key /etc/ssl/privkey.key;

ssl_prefer_server_ciphers on;

ssl_ciphers 'ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-ECDSA-AES128-SHA256:ECDHE-ECDSA-AES128-SHA:ECDHE-ECDSA-AES256-SHA384:ECDHE-ECDSA-AES256-SHA:ECDHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES256-GCM-SHA384:DHE-RSA-AES128-GCM-SHA256:DHE-DSS-AES128-GCM-SHA256:kEDH+AESGCM:ECDHE-RSA-AES128-SHA256:ECDHE-RSA-AES128-SHA:ECDHE-RSA-AES256-SHA384:ECDHE-RSA-AES256-SHA:DHE-RSA-AES128-SHA256:DHE-RSA-AES128-SHA:DHE-DSS-AES128-SHA256:DHE-RSA-AES256-SHA256:DHE-DSS-AES256-SHA:DHE-RSA-AES256-SHA:AES128-GCM-SHA256:AES256-GCM-SHA384:AES128-SHA256:AES256-SHA256:AES128-SHA:AES256-SHA:TLS13-AES-256-GCM-SHA384:TLS13-CHACHA20-POLY1305-SHA256:TLS13-AES-128-GCM-SHA256:TLS13-AES-128-CCM-8-SHA256:ECDHE-ECDSA-CHACHA20-POLY1305:AES:CAMELLIA:ALL:!aNULL:!eNULL:!EXPORT:!DES:!RC4:!3DES:!MD5:!PSK';

#自动跳转到HTTPS (可选)

if ($server_port = 80) {

rewrite ^(.*)$ https://$host$1 permanent;

}

location / {

root /home/wwwroot;

index index.php;

}

}以上配置仅供参考,其他参数请根据生产环境需要添加。

安装后重启nginx使其生效

service nginx restart #centos6

systemctl restart nginx #centos7问题排查:

如果使用CDN(加速器),需要在CDN上面安装证书,国内免费加速的都不支持https

检查443端口是否启动 使用下面命令 netstat -apnt | grep 443 (如果没有启动检查配置文件或者端口是否冲突)

443端口如果已经启动,但不能访问,请检查防火墙(或者安全狗) ,允许443端口.

linux iptables使用下面命令:

iptables -A INPUT -p tcp -m tcp --dport https -j ACCEPT注:部署方式方法有很多,可自行百度寻找适合符合自己环境的方法部署,证书文件都是通用的。

Apache 安装SSL证书?

证书签发以后请选择《下载证书(Nginx,Apache,iis,Other) 》 证书文件

解压后Apache文件夹有三个文件:

domain.crt(服务器证书)

privkey.key(私钥文件)

root_bundle.crt(根证书链)下面介绍如何安装Apache. 首要条件就是 apache 已经安装了 mod_ssl.so 模块 。

检测方法使用以下命令:

httpd -M | grep mod_ssl如果有显示 mod_ssl.so 表示已经安装了apache模块。

CentOS/Redhat安装mod_ssl.so

yum install mod_sslDebian/Ubuntu

sudo a2enmod ssl

sudo service apache2 restartApache SSL配置

Listen 443 (如果配置已经存在就不要加)

LoadModule ssl_module modules/mod_ssl.so (如果配置已经存在就不要加)

NameVirtualHost *:443 (非必须,配置多个SSL站点会需要)

<VirtualHost *:443>

ServerName www.example.org

ServerAlias example.org

DocumentRoot /var/www/html

SSLEngine on

SSLProtocol all -SSLv2 -SSLv3

SSLCertificateFile /etc/ssl/domain.crt

SSLCertificateKeyFile /etc/ssl/privkey.key

SSLCertificateChainFile /etc/ssl/root_bundle.crt

</VirtualHost>以上只是SSL配置范例,尽量不要直接应用于生产环境,请根据80端口的站点配置修改。

证书可以放在其他位置,没有强制要求

ServerName 和 ServerAlias 需要修改

配置完成重启Apache使其生效.

service httpd restart使用https://example.org 测试是否可以访问。

问题排查:

如果使用CDN(加速器),需要在CDN上面安装证书,

检查443端口是否启动 使用下面命令 netstat -apnt | grep 443 (如果没有启动检查配置文件或者端口是否冲突)

443端口如果已经启动,但不能访问,请检查防火墙(或者安全狗) ,允许443端口.

linux iptables使用下面命令:

iptables -A INPUT -p tcp -m tcp --dport https -j ACCEPT注:部署方式方法有很多,可自行百度寻找适合符合自己环境的方法部署,证书文件都是通用的。

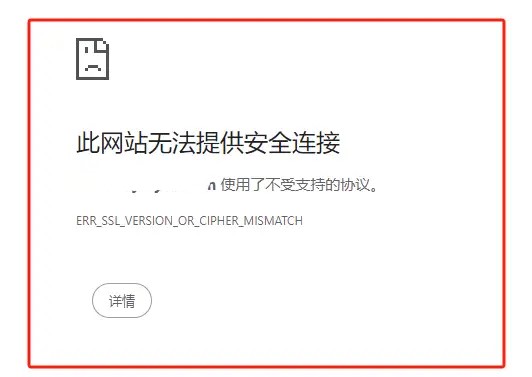

证书部署后部分浏览器提示ERR_SSL_VERSION_OR_CIPHER_MISMATCH

比如在谷歌浏览器上显示如下:

这种问题一般出现在IIS环境上,解决办法如下:

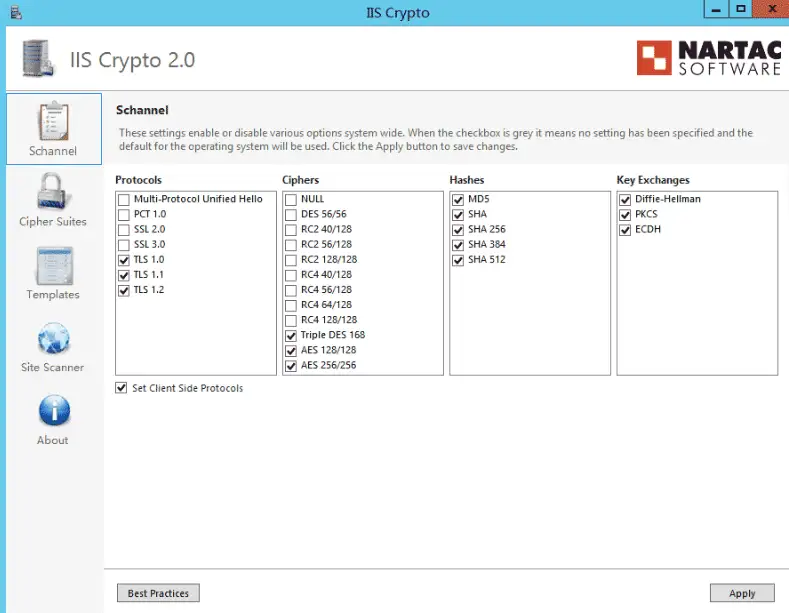

去网址:https://www.nartac.com/Products/IISCrypto/Download

在服务器上下载这个软件

打开软件后直接点“Best Practices”,推荐设置,然后点“Apply”应用即可,要重启一下系统。

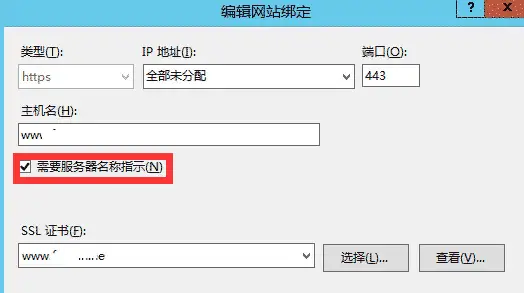

还有绑定https域名时,记得勾选上“需要服务器名称指示(N)”,这也是一个小坑,不勾选的话,只能绑定的是第一个绑定的SSL证书。

如何看待国际品牌和国内品牌证书?

在当前的互联网环境中,SSL证书是确保数据传输安全的关键工具。全球市场上,虽然大部分SSL证书由国外公司提供,但无论是国外还是国内的证书,只要是由可信的证书颁发机构(CA)颁发的,都是安全的。CA机构并不掌握密钥,因此数据的安全性是有保障的。

然而,在选择SSL证书时,消费者需要警惕市场上的一些误导信息。有些商家可能会声称他们的产品是“纯国产”的,以此吸引消费者。然而,仔细查看这些证书的根证书来源,你会发现很多所谓的国产证书实际上来自于国外的CA。除了CFCA(中国金融认证中心)外,其他声称为纯国产的SSL证书需要谨慎辨别,因为绝大部分可能只是贴牌产品。

虽然CFCA是国内知名的SSL证书提供商,但其价格相对较高,国外品牌价格也很亲民,这也是许多用户选择其他证书的原因。因此,在选择SSL证书时,重要的是关注其安全性和可信度,而不是一味追求所谓的“纯国产”。了解证书的根证书来源,选择值得信赖的颁发机构,才能确保数据传输的真正安全,避免上当受骗。